Emotet(エモテット)が活動を再開しました。今回は新たに、PDF閲覧のために閲覧ソフトをダウンロードさせる手口が確認されています。また、従来のメールに添付されるWordやExcelファイルを開いた場合の表示例も掲載しております。

→「あさまセキュリティーニュースレターVol.79」PDFダウンロードはこちら

出典:警察庁 @police https://www.npa.go.jp/cyberpolice/important/2020/202012111.html

お客様先でも、11月中旬からWordやExcelの添付ファイルでの検知が確認されています。また、パスワード付きzipファイル、PDF閲覧ソフトをダウンロードさせる手法も感染されているようです。

知っている相手からのメールを装い攻撃してきますので、メールのやり取り、特に添付ファイルは確認してから開きましょう。また年末年始にたまったメールの確認も細心のご注意を!

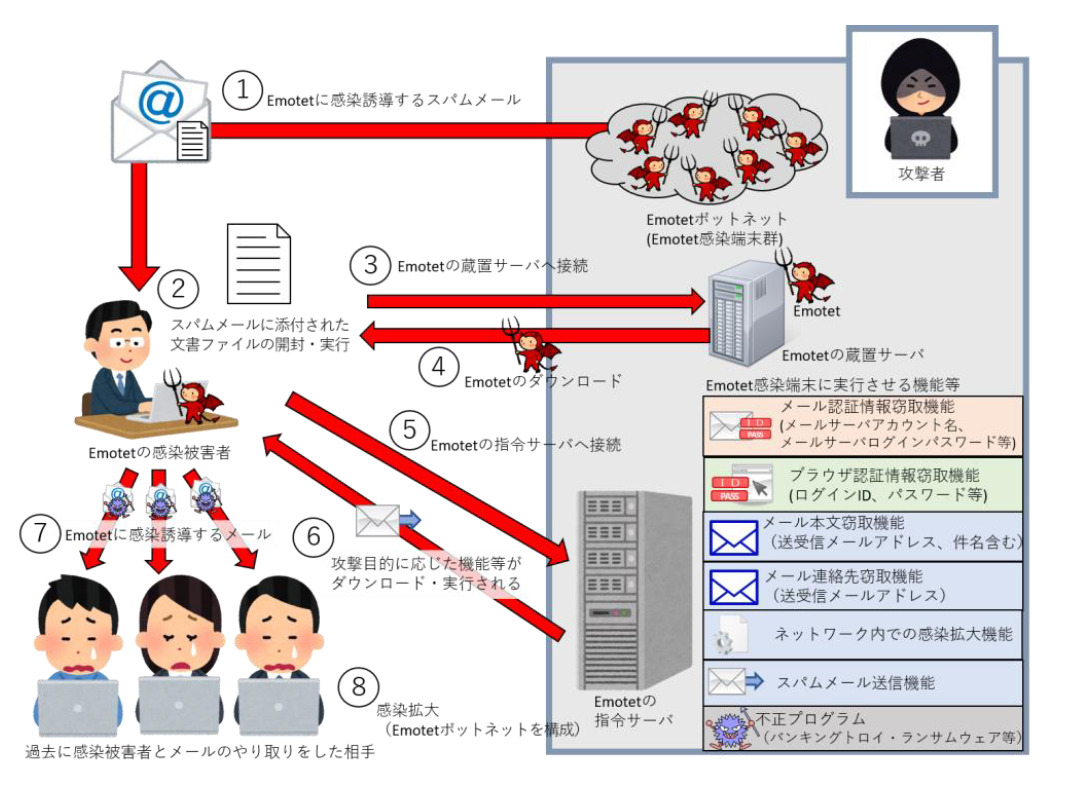

攻撃のパターン

Wordやエクセルファイルを添付したメールを開かせ、コンテンツの有効化をすることで、不正なプログラムをダウンロード、実行させる→Emotetに感染

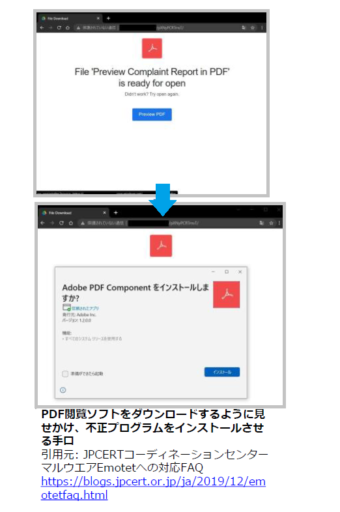

PDF閲覧ソフトをダウンロードするように見せかけ、不正プログラムをインストールさせる手口

引用元: JPCERTコーディネーションセンターマルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

被害

- メールソフトやウェブブラウザーに記録したパスワードなどが窃取される

- 過去にやり取りしたメールの本文、メールアドレスなどが窃取される

- 窃取されたメール関連の情報が悪用され、感染拡大を目的としたメールが送信される

- ネットワーク内のほかのPCに感染が拡大する

- ほかのマルウェアに感染(インターネットバンキングの情報の窃取を目的としたものなど)

対策

- 不審なメールだけではなく、自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かない。メール本文中のURLリンクはクリックしない

- メールに添付された文書ファイルを開いたときに、マクロやセキュリティに関する警告が表示された場合、

- マクロの有効化や、警告を無視する操作は行わない

- マクロの自動実行機能を備えたソフトは、当該の機能を無効化する

- ソフトウェアアップデート、ウイルス対策ソフト、インターネット出入り口のセキュリティ対策の確認・更新

- メールの添付を開きコンテンツの有効化をした、取引先からEmotetと思われる内容の連絡を受けた場合、下記サイトの感染確認ツール『EmoCheck』で確認を行い、手順従い対処しましょう

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html(JPCERT/CC マルウエアEmotetへの対応FAQ)