「Emotet」が活動再開、被害が再度出始めています こちらは感染すると、自身を装い、取引先へ勝手に同様のウイルス付メールを送り、感染拡大します。

→「あさまセキュリティーニュースレターVol.63」PDFダウンロードはこちら

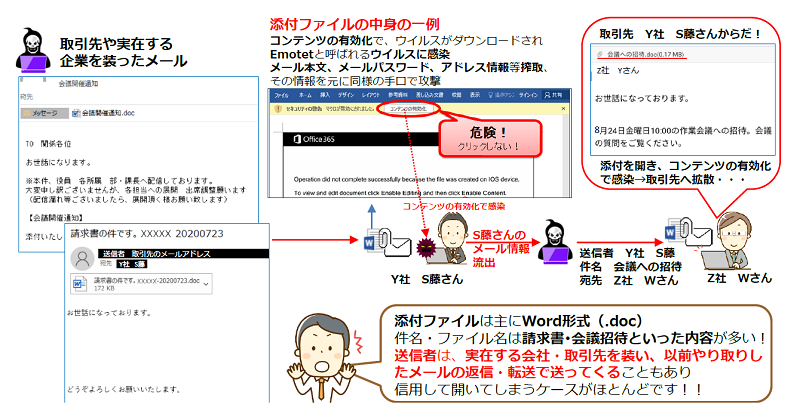

添付ファイルの中身の一例

- コンテンツの有効化 で、ウイルスがダウンロードされ、Emotetと呼ばれる ウイルスに感染

- メール本文、メールパスワード、アドレス 情報 等 搾取 、その情報 を元に同様の 手口で攻撃

添付ファイルは主に Word形式(.doc)、件名・ファイル名は請求書 ・会議招待といった内容が多い! 送信者は、 実在する会社・取引先を装い、以前やり取りしたメールの返信・転送で送ってくる こともあり、信用して開いてしまうケースがほとんどです!!

攻撃のパターン

- 取引先からのメールと思わせ、 Word や Excel ファイルを開かせる

- コンテンツの有効化をするように誘導し、裏でウイルスをダウンロード・感染させる

- メール、ネットバンキング、カード情報、 WEB サービスの ID ・パスワードを窃取し、不正利用

- 盗んだメールの内容・パスワード、アドレス情報を元に、他社へ感染を広げる

被害

- メール・パスワード・アドレス帳情報搾取、不正利用

- ネットバンキング不正利用・ランサムウェア被害

- 社外に同様のメール配信

対策

- 知っているメール送信者からでも不審な添付ファイルは開かない、相手先に確認する

- 添付ファイルを開き、 Office 製品の警告が表示されても、安易にコンテンツの有効化をしない

- 社員全員で最新の情報を得る、最新の脅威を知る、手口を知る、セキュリティに対し常に意識をもつ

情報源

- IPA:https://www.ipa.go.jp/security/announce/20191202.html

- JPCERT/CC:https://www.jpcert.or.jp/newsflash/2019112701.html

- マルウエア Emotet の感染に繋がるメールの配布活動の再開について(追加情報):https://www.jpcert.or.jp/newsflash/2020072001.html

▼Emotetに関する最新ニュースレターはこちら

Emotet(エモテット)に新機能 クレジットカード情報を窃取(セキュリティーニュースレターVol.85)

6月に入り、当社でも連日Emotet(エモテット)を検知しています。お客さまからのご相談も増えてきました。クレジットカード情報を搾取する新機能についての警察庁の解析結果もあります。感染から具体的な実被害をもたらすように、進化してきていると思われます。 | パソコン・複合機・ネットワークの総合IT商社は浅間商事