6月に入り、当社でも連日Emotet(エモテット)を検知しています。お客さまからのご相談も増えてきました。

クレジットカード情報を搾取する新機能についての警察庁の解析結果もあります。感染から具体的な実被害をもたらすように、進化してきていると思われます。

→「あさまセキュリティーニュースレターVol.85」PDFダウンロードはこちら

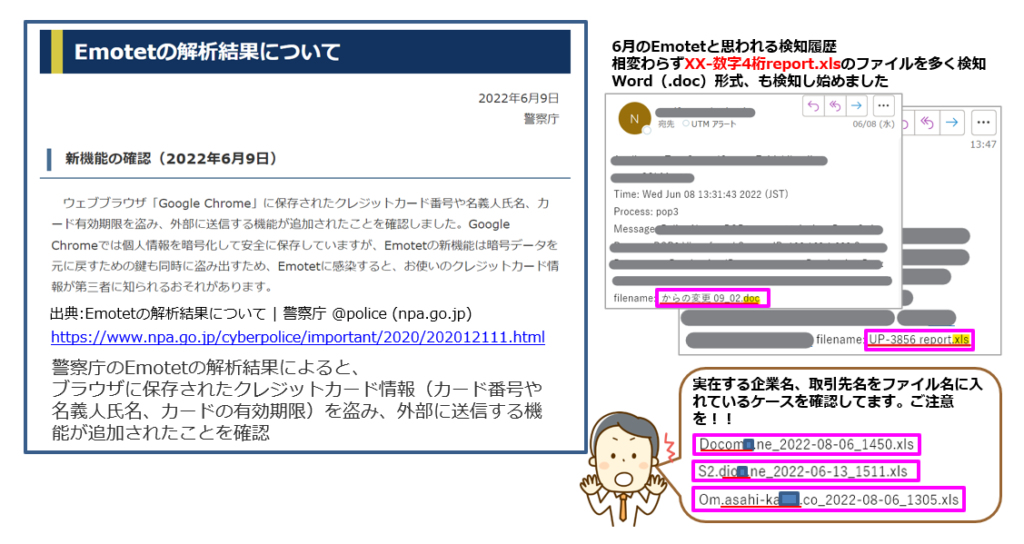

6月のEmotetと思われる検知履歴。相変わらずXX-数字4桁report.xlsのファイルを多く検知。Word(.doc)形式、も検知し始めました。

警察庁のEmotetの解析結果によると、ブラウザに保存されたクレジットカード情報(カード番号や名義人氏名、カードの有効期限)を盗み、外部に送信する機能が追加されたことを確認。

実在する企業名、取引先名をファイル名に入れているケースを確認しています。ご注意を!!

Emotetメールが届くケース

こちらを参考

Emotetの感染によってメールが送信されるケースは、感染者とその関係者を巻き込む形で複数のパターンに分かれます。

- 自組織がEmotetに感染し、なりすましメールが配信されるケース

- 取引先がEmotetに感染し、なりすましメールが配信されるケース

また、自組織で管理するメールサーバなどが悪用されているケース。(直接メールサーバに不正アクセスされ、情報搾取、大量メール発信など悪用されるケース)。

Emotetは様々なパターンで配信されますので、メールが届いた場合の報告、確認、対策をまとめておきましょう。

被害

- メールソフトやウェブブラウザーに記録したパスワードなどが窃取される

- 過去にやり取りしたメールの本文、メールアドレスなどが窃取される

- 窃取されたメール関連の情報が悪用され、感染拡大を目的としたメールが送信される

- ネットワーク内のほかのPCに感染が拡大する

- ほかのマルウェアに感染(ランサムウェア、インターネットバンキングの情報の窃取を目的としたものなど)

対策

- 不審なメールだけではなく、自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かない。メール本文中のURLリンクはクリックしない 相手に確認する

- メールに添付されたファイルを開き、マクロやセキュリティに関する警告が表示された場合、安易に開かない

- ソフトウェアアップデート、ウイルス対策ソフトの導入、インターネット出入り口のセキュリティ対策の確認・更新